Nah berhubung kang Coco De Santoz tau caranya.. ok kita mulai aja...

Sign Up,gratis kok! Hehehehehe Kedua Masukin Link torrent yang maw didonlod...

kemudian.. Klik GET dan tunggu hasil leechnya... tinggal di donlod dah ma IDM

Thanks for the Coco De Santoz

masih ada cara lagi sih untuk membuka situs yang di block namun yang di atas itu udah cukup kok

masih ada cara lagi sih untuk membuka situs yang di block namun yang di atas itu udah cukup kok

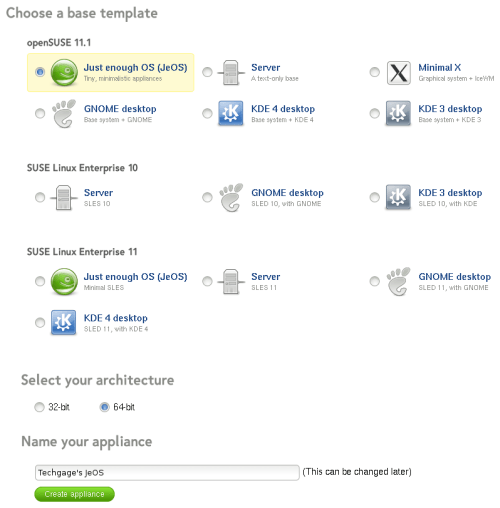

, walau OS yang mereka tawarkan adalah Linux Suse. Jangan khawatir kok, caranya sangat mudah dan simple

, walau OS yang mereka tawarkan adalah Linux Suse. Jangan khawatir kok, caranya sangat mudah dan simple .

.